نور الحكمة

طاقم الإشراف العام

- رقم العضوية :

- 1879

- البلد/ المدينة :

- التفكير الراقي

- العَمَــــــــــلْ :

- المساعدة لجميع الناس

- المُسَــاهَمَـاتْ :

- 9346

- نقاط التميز :

- 11190

- التَـــسْجِيلْ :

- 26/09/2010

البروتوكولات Protocols

البروتوكولات هي مجموعة من القوانين والإجراءات التي تستخدم للإتصال، مهمتها تحديد القوانين والإجراءات التي تتحكم بالاتصال والتفاعل بين أجهزة الكمبيوتر المختلفة على الشبكة.

وهناك بعض الأمور التى تتعلق بالبروتوكولات هي:

· اختلاف الكثير منمنها في عملها ووظيفتها.

· من الممكن أن تعمل عدة بروتوكولات معاً لتنفيذ عمل ما.

· لكل بروتوكول مزاياه وعيوبه.

ويطلق على مجموعة البروتوكولات التي تعمل سوياً اسم Protocol Stack أو Protocol Suite.

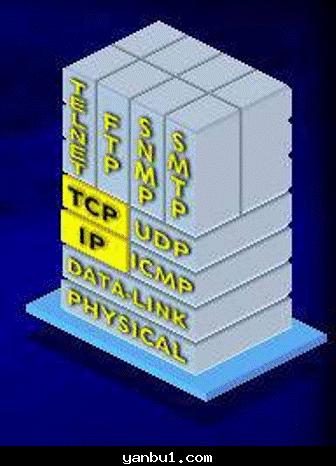

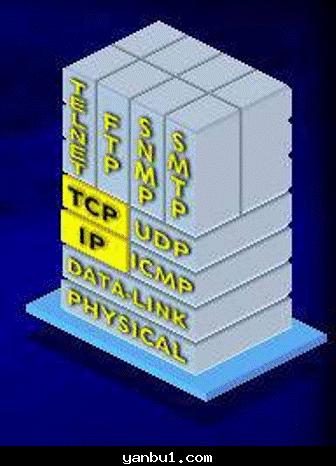

ويمكن تخيل هذه المجموعة من البروتوكولات كبناء مكون من عدة طوابق وفي كل طابق يوجد بروتوكول معين يقوم بوظيفة محددة ويتكامل مع غيره من البروتوكولات في الطوابق الأخرى.

العملية الكاملة لنقل البيانات على الشبكة تمر بمجموعة من الخطوات، وفي كل خطوة معينة تنفذ مهام محددة لا يمكن تنفيذها في خطوة أخرى، ولكل خطوة بروتوكول محدد أو مجموعة بروتوكولات تحدد كيفية تنفيذ المهام المتعلقة بهذه الخطوة، كما أن هذه الخطوات تكون متشابهة لكل جهاز على الشبكة، كما يجب ملاحظة أن الجهاز المرسل يقوم باتباع هذه الخطوات من الأعلى إلي الأسفل، بينما يقوم الجهاز المستقبل باتباع هذه الخطوات بشكل معكوس من الأسفل إلي الأعلى. وفي الجهاز المرسل تكون البروتوكولات مسئولة عن القيام بالمهام التالية:

· تقسيم البيانات إلي حزم.

· إضافة معلومات العنونة إلي الحزم.

· تحضير البيانات للإرسال.

بينما تقوم البروتوكولات في الجهاز المستقبل بالعمل التالي:

· التقاط حزم البيانات من وسط الإتصال.

· إدخال حزم البيانات إلي داخل الكمبيوتر عبر كارت الشبكة.

· تجميع كل حزم البيانات المرسلة وقراءة معلومات التحكم المضافة إلي هذه الحزم.

· نسخ البيانات من الحزم إلي ذاكرة مؤقتة لإعادة تجميعها.

· تمرير البيانات المعاد تجميعها إلي البرامج في صورة مفهومة قابلة للاستخدام.

وحتى منتصف الثمانينات كانت الشبكات المحلية معزولة وغير قادرة على الإتصال معاً، إلي أن تقدمت التقنيات المستخدمة في الشبكات وأصبحت هذه الشبكات قادرة على الإتصال فيما بينها لتكوين شبكات أكبر. ويطلق على حركة البيانات من الشبكة المصدر إلي الشبكة الوجهة عبر عدة مسارات اسم التوجيه أو Routing.

أما البروتوكولات التي تدعم الاتصالات متعددة المسارات بين الشبكات المحلية فتسمى البروتوكولات القابلة للتوجيه Routable Protocols، ونظراً لأن هذه البروتوكولات تستخدم في ربط عدة شبكات محلية لتكوين شبكة واسعة فإن أهميتها في ازدياد مستمر. وتنقسم البروتوكولات بشكل عام إلي قسمين:

1- Connection-Oriented.

2- Connectionless.

يقوم البروتوكول Connection-Oriented بإعداد اتصال مباشر يسمى دائرة ظاهرية أو افتراضية Virtual Circuit بين الأجهزة المتصلة في الشبكة. ويحقق هذا الإتصال المباشر موثوقية عالية لتسليم البيانات, ولكنه قد يؤدي إلي بطء في عمل وأداء الشبكة. ويعتبر بروتوكول Transmission Control Protocol (TCP). مثالاً واضحاً علىها.

أما البروتوكولات Connectionless فإنها لا توفر اتصالاً مباشراً مع الكمبيوتر المستقبل قبل إرسال البيانات، مما يعني أن البيانات تنتقل بسرعة أكبر مما يحسن من أداء الشبكة، ولكن هذه الطريقة ليست تامة الموثوقية نظراً لأنه لا سبيل لمعرفة فيما إذا حدثت أخطاء أثناء الإرسال أم لم تحدث. ويعتبر بروتوكول Internet Protocol (IP) مثالاً واضحاً على هذا النوع من البروتوكولات.

ويجب تنظيم عمل البروتوكولات المختلفة حتى لا يحدث أي تعارض أو نقص في عملها. ويطلق على تنظيم المهام بين البروتوكولات المختلفة اسم layering.

وكما ذكرنا سابقاً, فإن Protocol Stack هي مجموعة من البروتوكولات المتكاملة في عملها معاً، وكل طبقة في هذه المجموعة تحتوي على بروتوكول مختلف يقوم بوظيفة مختلفة. تحدد الطبقات السفلى من Protocol Stack الكيفية التي تسمح لمصنعي الشبكات بإعداد أجهزتهم للإتصال مع أجهزة مصنعين آخرين ويطلق على بروتوكولات الطبقات السفلى من المجموعة اسم البروتوكولات منخفضة المستوى Low-Level Protocols.

بينما تحدد الطبقات العليا من Protocol Stack الطريقة التي تتفاهم فيها برامج الإتصال، ويطلق على بروتوكولات الطبقات العليا اسم البروتوكولات مرتفعة المستوى High-Level Protocols. وكلما ارتفعنا في طبقات Protocol Stack كلما زاد تعقيد البروتوكولات في هذه الطبقات. ويطلق مصطلح Binding على الطريقة التي يتم بها ربط البروتوكولات وترتيبها معاً لتكوين Protocol Stack.

ويحدد ترتيب ربط البروتوكولات معاً الترتيب الذي يسلكه نظام التشغيل في تنفيذه لبروتوكولات الشبكة. فإذا كانت هناك مجموعة من البروتوكولات مرتبطة معاً لتعمل مع كارت الشبكة، فإن هذا الارتباط يحدد الترتيب في تشغيل هذه البروتوكولات لتحقيق اتصال ناجح. فلو افترضنا أن بروتوكول TCP/IP مرتبط مع مجموعة من البروتوكولات الأخرى بحيث يكون هو البروتوكول الأول الذي يتم تشغيله، فإذا فشل تشغيله يتم الانتقال تلقائياً إلي البروتوكول الذي يليه في المجموعة المرتبطة معاً.

وتسمح عملية ربط البروتوكولات معاً بمقدار كبير من المرونة في إعداد الشبكة، كما يمكن إعداد عملية الربط لتتناسب مع احتياجات المستخدم، ومن الممكن إعادة تنظيم عملية الربط لتتناسب مع مكونات أو بروتوكولات جديدة.

لنلق نظرة على شبكة محلية تستخدم أجهزتها بروتوكولي نقل هما TCP/IP و NetBEUI أو NetBIOS Extended User Interface، كل من هذه البروتوكولات له خصائص قوة، فبروتوكول TCP/IP فعال في نقل المعلومات عبر شبكة الإنترنت، أما بروتوكول NetBEUI فتأثيره فعال أكثر في نقل البيانات عبر الشبكة المحلية، ففي مثل هذه الشبكة إذا أراد المستخدمون الإتصال عبر الشبكة المحلية فبإمكانهم جعل البروتوكول NetBEUI هو البروتوكول الافتراضي، وإذا أرادوا الإتصال بشبكة الإنترنت فإنهم يستخدمون بروتوكول TCP/IP.

يطلق على البروتوكولات التي تستخدم من قبل مصنعين ومنتجين مختلفين اسم Protocol Standards. والجهات المخولة بالاتفاق على مثل هذه البروتوكولات تتضمن:

· The International Standards Organization (ISO).

· The Institute of Electrical and Electronic Engineers (IEEE).

· International Telecommunications Union (ITU).

كما تنقسم البروتوكولات حسب وظيفتها إلي ثلاثة أقسام:

· بروتوكولات تطبيقات Application Protocols.

· بروتوكولات نقل Transport Protocols.

· بروتوكولات شبكة Network Protocols.

تعمل بروتوكولات التطبيقات في الطبقات العليا من Protocol Stack وتتلخص مهمتها في تبادل البيانات وتحقيق التفاعل بين التطبيقات ومن أمثلتها:

· Server Message Block (SMB).

· Novell's NetWare Core Protocols (NCPs).

· File Transfer Access and Management Protocol (FTAMP).

ومن بروتوكولات التطبيقات الخاصة بالإنترنت :

· File Transfer Protocol (FTP).

· Telnet.

أما بروتوكولات النقل فتستخدم لتوفير جلسات الإتصال بين أجهزة الكمبيوتر على الشبكة وهي مسئولة عن صيانة جودة ودقة المعلومات المنقولة بين الأجهزة، ومن أمثلتها:

· الجزء الناقل من بروتوكول Microsoft NWLink.

· الجزء الناقل من بروتوكول NetBEUI.

· Sequenced Packet Exchange (SPX).

· Transmission Control Protocol (TCP).

بينما تقدم بروتوكولات الشبكة خدمات ربط Link Services وتتلخص مهامها فيما يلي:

1- عنونة وتوجيه المعلومات.

2- البحث عن أخطاء في عملية الإرسال.

3- التعامل مع طلبات إعادة الإرسال.

4- تحديد قوانين الإتصال في بيئات محددة من الشبكات مثل Ethernet و Token Ring.

من الأمثلة على هذه البروتوكولات ما يلي:

· Internet Protocol (IP).

· Internetwork Packet Exchange (IPX).

خصائص البروتوكولات الشائعة

بروتوكول التحكم بالإرسال : بروتوكول الإنترنت أو Transmission Control Protocol/Internet Protocol (TCP/IP) وهو عبارة عن باقة من البروتوكولات التي تسمح للشبكات والأنواع المختلفة من الأجهزة بالاتصال فيما بينها. ويوفر بروتوكول TCP/IP خصائص تشبيك وتوجيه ووصول لشبكة الإنترنت والإستفادة من مواردها.

وقد طور بروتوكول TCP/IP أساساً في عام 1969 من قبل وكالة مشاريع البحوث المطورة للدفاع الأمريكي US Defense Advanced Research Projects Agency (DARPA). وقد استخدم هذا البروتوكول في البداية لبناء شبكة مشاريع البحوث المطورة للدفاع الأمريكي Advanced Research Projects Agency Network (ARPANET)، وهي عبارة عن شبكة كانت تربط بين أربع جامعات أمريكية تجري بحوثاً في مجال الدفاع.

ومنذ ذلك الحين أصبح بروتوكول TCP/IP هو البروتوكول القياسي المستخدم لضمان التوافق بين الأنواع المختلفة من الأجهزة.

وتتكون باقة بروتوكولات TCP/IP من مجموعة من البروتوكولات، ولكن تعتبر بروتوكولات TCPوIP هي البروتوكولات المحورية في هذه الباقة كما بالشكل

ويعتبر بروتوكول TCP مخصصاً للنقل Transport Protocol وهو يوفر اتصالاً موجهاًConnection- Oriented ويدعم الإتصال مزدوج الاتجاهFull Duplex ويوفر تحكماً بتدفق البيانات. بينماIP هو عبارة عن بروتوكول شبكة Network Protocol وهو يوفر تسليم للبيانات دون اتصال مسبق Connectionless.

وتسلك حزم البيانات مسارات مختلفة بين الكمبيوتر المرسل والمستقبل في شبكة الإنترنت وعند وصول الحزم إلي وجهتها فإن بروتوكول IP هو المسئول عن إعادة ترتيب وتجميع الحزم للحصول على البيانات الأصلية.

وعلى نفس الطبقة مع بروتوكول IP في باقة بروتوكولات TCP/IP كما في الشكل السابق, نجد أن هناك بروتوكولاً مكملاً لعمل البروتوكول IP وهو البروتوكول Message Protocol (ICMP) Internet Control، ويوفر بروتوكول IPخدمة عديمة الإتصال Connectionless، فإذا حدثت أي مشاكل في الإرسال فلا توجد طريقة لبروتوكول IP للتعرف على هذه المشاكل أوحلها، وهنا يأتي دور بروتوكول I CMPليكون مكملاً في عمله لبروتوكول IP، حيث أنه بروتوكول قياسي يؤمن خدمة التراسل لبروتوكول IP.

فإذا افترضنا أن حزمة بروتوكول IP قد تم عنونتها بشكل خاطئ وأرسلت لوجهة خاطئة، فإن دور بروتوكول ICMP يتمثل فى إصدار تقرير عن المشكلة وتوجيهها للبرنامج الشبكي لحلها، لذا نجد أن عمل بروتوكول ICMP يزيد من موثوقية عمل بروتوكول IPفي إرسال البيانات.

ويعتبر بروتوكول TCPبطيئاً في عمله، ولهذا كان لابد من توفير بروتوكول آخر أسرع، ويكون عمله مكملاً له في نفس طبقة بروتوكول TCPفي حزمة TCP/IP، وكما في الشكل السابق, نجد بروتوكولاً آخر هو بروتوكول User Datagram Protocol (UDP) الذى يوفر خدمة سريعة عديمة الإتصال Connectionless لتنفيذ نفس وظائف بروتوكول TCP.

وتتضمن الطبقات العليا من باقة بروتوكولات TCP/IP، البروتوكولات التالية:

· SMTP.

· FTP.

· SNMP.

· Telnet.

ويعتبر بروتوكول Simple Mail Transfer Protocol (SMTP) هو البروتوكول المسئول عن إرسال البريد الإلكتروني حيث يستخدم بروتوكولي TCP وIP لتبادل الرسائل.

بينما بروتوكول File Transfer Protocol (FTP) هو المسئول عن نسخ الملفات بين جهاز وآخر على الشبكة وهو يسمح بالأمور التالية:

· الدخول إلي جهاز آخر عن بعد.

· التنقل بين المجلدات.

· تنفيذ وتشغيل الأوامر.

· معالجة الملفات.

أما بروتوكول Simple Network Management Protocol (SNMP) - والذي طور من قبل Internet Engineering Task Force (IETF) - فهو مخصص لإدارة البيانات على الشبكة ويقوم بجمع معلومات الإدارة من كل جهاز متصل بالشبكة وهو أيضاً الذي يستقبل التقارير عن حدوث مشاكل أو أخطاء على الشبكة، وهذا البروتوكول يستطيع التعامل مع عدة بروتوكولات منها :

· IP.

· IPX.

· AppleTalk.

· حزمة بروتوكولات OSI.

· DECnet.

تعتبر وظائف بروتوكول Telnet مشابهة لوظائف FTP حيث يسمح بالدخول إلي جهاز آخر عن بعد وتشغيل التطبيقات عليه. ومن أهم مميزات حزمة بروتوكولات TCP/IP الموثوقية والانتشار, كما أنه يوفر :

· الوصول إلي شبكة الإنترنت.

· دعم توجيه حزم البيانات Routing.

· توفير القابلية للإتصال لأنظمة التشغيل والأجهزة المختلفة.

· الدعم والتفاهم مع غيره من البروتوكولات.

أما العيوب الأساسية لحزمة TCP/IP فتتمثل فى الأمرين التاليين:

· حجم الحزمة الكبير وتعقيدها.

· سرعته المتواضعة.

بروتوكول Network Basic Input/Output System (NetBIOS) : يعتبر high-level Application Program Interface (API) وقد صمم ليسمح للمبرمجين بإنشاء تطبيقات وبرامج شبكية مثل Windows 95 وما صدر بعدها. وهو ليس بروتوكولاً بالمعنى المفهوم ولكنه أقرب ليكون واجهة للشبكة المحلية LAN Interface وهو يستخدم لتزويد تطبيقات الشبكة بمجموعة من الأوامر تشمل :

· جلسات إتصال.

· واستقبال البيانات.

· تسمية مكونات الشبكة.

وقد أصبح NetBIOS مقياساً تستخدمه كثير من الشركات تنتج تطبيقات متوافقة مع NetBIOS مثل MicrosoftوNovell وIBM ، والعيب الأساسي لهذا المقياس هو عدم دعمه لتوجيه الحزم بين الشبكات Routing. ويطلق على معيار Microsoft المتوافق مع NetBIOS اسم NetBIOS Extended User) Interface (NetBEUI وهو عبارة عن بروتوكول نقل صغير ولذلك فهو سريع وفعال ويتيح التحكم بتدفق البيانات وفحصها بحثاً عن الأخطاء، وهو متوافق مع كل بروتوكولات وتطبيقات التشبيك من Microsoft. أما العيب الأساسي لهذا البروتوكول فهو عدم دعمه لتوجيه حزم البيانات Routing ويقصد بالتوجيه:

· تحديد المسار الأفضل لعبور حزم البيانات عبر الشبكة.

· توجيه الحزم عبر هذا المسار إلي وجهتها.

ونظراً لعدم دعم التوجيه، فإن بروتوكول NetBEUI يقوم ببث الرسائل ونشرها عبر الشبكة إلي كل الأجهزة بدلاً من توجيهها إلي جهاز محدد، ولهذا فأن هذا البروتوكول مناسب أكثر للشبكات الصغيرة (20 إلي 200 جهاز). ومن عيوبه الأخرى أنه متوافق مع شبكات Microsoft فقط.

بروتوكول Internetwork Packet Exchange / Packet Sequenced Exchange (IPX/SPX)

وهو عبارة عن حزمة من البروتوكولات المستخدمة في شبكات Novell طورتها شركة Xerox Corporation. ، حيث تتكون من مجموعة من البروتوكولات ولكن البروتوكولين المحوريين فيها هما IPX وSPX.

أما بروتوكول IPX فهو عبارة عن بروتوكول شبكة ومعظم خدمات NetWare قائمة عليه، وهو يقدم خدمة سريعة وعديمة الإتصال Connectionless ويدعم خاصية التوجيه. بينما بروتوكول SPX عبارة عن بروتوكول نقل محدد وجهة الإتصال Connection-Oriented ويتيح التحكم بتدفق البيانات والقدرة على اكتشاف الأخطاء وتصحيحها.

وتتلخص مميزات حزمة IPX/SPXفي التالي:

· حزمة بروتوكولات سريعة.

· دعم للتوجيه والتحكم بالأخطاء.

· سهولة الإدارة.

أما عن عيوبه فتتمثل فى:

· انتشاره عبر شبكات NetWare فقط.

· لا يوفر اتصالاً بشبكة الإنترنت.

أما بروتوكول NWLink فقد صممته Microsoft ليتوافق مع IPX/SPX وهو عبارة عن بروتوكول نقل صغير وسريع ويدعم خاصية التوجيه وميزته الرئيسية أنه من الممكن استخدامه في البيئات التي تحتوي على شبكات كل من Microsoft و Novell، ولكن يجب ملاحظة أن NWLink بمفرده لا يستطيع أن يسمح لجهاز يشغل نظام Windows بالوصول إلي الملفات أو الطابعات من خلال مزود NetWare أو العكس، لذا فأنت بحاجة إلي Redirector بالإضافة إلي NWLink.

ويمكن تعريف Redirector بأنه جزء من برنامج شبكة مهمته استقبال طلبات Input/Output من الملفات ثم إعادة توجيهها إلي خدمة شبكية على كمبيوتر آخر بنظام آخر، ومن الأمثلة عليه :

· Microsoft Client Service for NetWare (CSNW).

· Novell NetWare Client for NT

وقد بدأت شركة Apple بتطوير مجموعة من بروتوكولات الإتصال في أوائل 1980 بهدف تحقيق اتصال بين أجهزة Mac الشخصية وأجهزة من مصنعين آخرين عبر شبكة، ويطلق على حزمة بروتوكولات Apple اسم AppleTalk وهي تتضمن البروتوكولات التالية:

· AppleTalk Filing Protocol (AFP) وهو المسئول عن الوصول إلي الملفات عن بعد.

· AppleTalk Transaction Protocol (ATP) وهو المسئول عن إعطاء تأكيد لوصول البيانات إلي جهتها المقصودة.

· Name Binding Protocol (NBP) وهو بروتوكول نقل واتصال.

· AppleTalk Session Protocol (ASP) وهو يعمل كزبون لبروتوكول ATP.

· Datagram Delivery Protocol (DDP) وهو المسئول عن نقل البيانات.

أما حزمة بروتوكولات Digital Equipment Corporation Net (DECnet) فقد طورت في السبعينيات لتكون متوافقة مع شبكات شركة Digital وهي تدعم الشبكات التالية:

· شبكات Ethernet.

· شبكات MANs Fiber Distributed Data Interface Metropolitan Area Networks (FDDI.

· شبكات WAN العامة والخاصة.

وتدعم DECnet بالإضافة إلي بروتوكولاتها كلا من بروتوكولات TCP/IP وOSI، وتدعم أيضاً خاصية التوجيه. ومن البروتوكولات الشائعة الأخرى نذكر:

1- بروتوكول IBM المسئول عن النقل والمسمى Advanced Program-to-Program Communication ( (APPC).

2- بروتوكول Xerox Network System (XNS) المخصص لشبكات Ethernet المحلية لشركة Xerox.

3- بروتوكولServer Message Block (SMB) وهو من تطوير شركات Microsoft وIntel وIBM ويعرف سلسلة من الأوامر تستخدم لتمرير المعلومات بين أجهزة الشبكة.

4- بروتوكولData Link Control (DLC) ويستخدم في الحالتين التاليتين:

· الوصول لـ IBM Mainframe.

· الطباعة باستخدام طابعة Hewlett-Packard (HP) موصلة مباشرة إلي الشبكة.

مبادئ وأساليب الوصول لوسائط الإرسال

وسيلة الوصول Access Method، هي مجموعة من القواعد أو القوانين التي تحدد الطريقة التي يتبعها جهاز الكمبيوتر ليضع البيانات على وسط الإرسال. ووظيفتها تنسيق الدخول أو الوصول إلي وسط الإرسال، والتأكد من أن كل الأجهزة على الشبكة تستطيع إرسال واستقبال البيانات بنجاح. وفي كثير من الشبكات تتشارك الأجهزة بسلك شبكة وحيد، ولهذا إذا حاول جهازان أن يضعا بياناتهما على السلك في وقت واحد تصادم يؤدي إلي إعطاب البيانات المرسلة من كلا الجهازين. ولكي يتم إرسال البيانات على الشبكة بنجاح لابد أن يتوفر للبيانات ما يلي:

· الوصول إلي السلك بدون التداخل مع بيانات أخرى.

· أن يتم تسليمها إلي الجهاز المستقبل دون أن تفسد نتيجة لأي اصطدام.

· أن تستخدم أجهزة الكمبيوتر على الشبكة نفس وسيلة الوصول.

وهناك نوعان من وسائل الوصول:

· وسائل التنافس Contention Methods.

· وسائل التحكم Control Methods.

في النوع الأول يجب على الأجهزة على الشبكة أن تتنافس للوصول إلي وسط الإرسال ولكل جهاز حقوق متساوية في المحاولة لإرسال بياناته، وأول جهاز يستطيع أن يضع بياناته على السلك يكون له الحق فى التحكم به.

أما في النوع الثاني كما في شبكات Token Ring فإن أي جهاز لا يستطيع إرسال بياناته إلا إذا كان لديه تصريح بذلك، وعملية الإرسال تتم وفقا لتسلسل أو تتابع محدد للأجهزة على الشبكة. وهناك وسائل وصول مختلفة أهمها :

· Multiple Access/Collision Detection Carrier-Sense (CSMA/CD) أو تحسس الناقل متعدد الوصول مع اكتشاف التصادم .

Multiple Access/Collision Avoidance Carrier-Sense (CSMA/CA) أو تحسس الناقل متعدد الوصول مع تجنب التصادم.

· Token Passing.

· أولوية الطلب Demand Priority.

ويقصد بالمصطلح CSMA أو تحسس الناقل متعدد الوصول أن الأجهزة التى على الشبكة لديها حقوق متساوية لإرسال البيانات على وسط الإرسال لهذا هي متعددة الوصول، كما أن هذه الأجهزة تستطيع تحسس السلك لتعرف فيما إذا كان هناك أي إشارات تمر على السلك. وتنقسم CSMA إلي قسمين :

· CSMA/CD.

· CSMA/CA.

كلا النوعين السابقين ينتميان إلي النوع التنافسي من وسائل الوصول Contention Methods. وإذا أراد الكمبيوتر أن يرسل بياناته باستخدام الوسيلة CSMA/CD فإن عليه أولاً أن يتسمع إلي وسط الإرسال ليتأكد من خلوه من الإشارات، فإن وجد أي إشارات فإنه يدخل في نمط الانتظار Defer Mode. وفي أول فرصة يتحسس فيها الجهاز أن السلك فارغ من أي إشارة فإنه يقوم بإرسال بياناته.

إن فرصة حدوث اصطدام للبيانات واردة باستخدام هذه الطريقة لأن هناك إحتمالاً فى أى لحظة ما أن يقوم جهازان بتحسس السلك ليجداه فارغاً من أي إشارات فيقومان بإرسال بياناتهما معاً في وقت واحد مما يسبب التصادم. وعند اكتشاف التصادم يتوقف الجهازان عن إرسال البيانات ويرسلان بدلاً من ذلك إشارة Jam Signal إلي باقي الأجهزة لإعلامها بحدوث التصادم وتنبيهها إلي عدم نسخ البيانات من السلك لأن هذه البيانات قد أصبحت معطوبة بسبب التصادم. الآن يجب على الجهازين أن ينتظرا فترة عشوائية لكل منهما قبل أن يعيدا محاولة الإرسال مما يقلل من احتمال حدوث تصادم جديد.

ونظراً للتضعيف الذي يصيب الإشارات المرسلة إلي مسافة بعيدة فإن آلية اكتشاف الأخطاء في CSMA/CD تعمل في حدود مسافة لا تزيد عن 2.5 كيلومتر.

وتعتبر CSMA/CD وسيلة سريعة للوصول ولكن مع زيادة حجم الشبكة تصبح هذه الوسيلة غير فعالة لأن الشبكات الأكبر تكون عرضة أكثر لحصول تصادم بين البيانات وذلك كله راجع للأمور التالية:

· عدداً أكبر من المستخدمين يحاولون الوصول إلي وسط الإرسال.

· بيانات أكثر يتم توليدها وتبادلها على الشبكة.

لذا فإن وسيلةCSMA/CD مناسبة فقط للشبكات الصغيرة.

أما الوسيلة الثانية CSMA/CA وتحاول منع حدوث التصادم وذلك بأن كل كمبيوتر يرسل إشارة تشير إلي نيته بإرسال بيانات قبل أن يقوم فعلياً بإرسال بياناته، وهو يقوم بذلك بإرسال إشارة حجز Reservation Burst للبيانات قبل الإرسال، تبين لباقي الأجهزة أن هناك إرسالاً للبيانات على وشك الحدوث لكى لا يقوم جهاز آخر بإرسال بياناته في نفس الوقت. وهذا الأمر يقلل من احتمال حدوث تصادم ولكنه لا يمنعه بشكل كامل لأن هناك احتمالاً أن يقوم جهازان بإرسال إشارة الحجز في نفس الوقت مما يؤدي من جديد لحصول تصادم بين الإشارتين ويكون على الجهازين محاولة الإرسال من جديد فيما بعد.

ونظراً لأن كل جهاز يحتاج إلي إرسال إشارة قبل الإرسال الفعلي للبيانات فإن هذه الوسيلة تعتبر بطيئة ولهذا فإنها أقل استخداماً من غيرها من الوسائل. أما في وسيلة Token Passing فإن كل جهاز يرسل مرة واحدة ثم ينتظر دوره من جديد في تسلسل معين بحيث تتمكن جميع الأجهزة من إرسال بياناتها دون أي احتمال لحدوث تصادم، وهذه الوسيلة تنتمي إلي وسائل التحكم. ويمكن استخدام وسيلة Token Passing في كل من الشبكات ذات تصميم الناقل وتصميم الحلقة. ولاستخدام هذه الوسيلة في شبكات الناقل يخصص لكل جهاز على الشبكة رقم محدد وترتب أرقام الأجهزة بشكل تنازلي، ويتم تمرير الإشارة من الرقم الكبير إلي الأصغر منه بالترتيب أما الجهاز صاحب الرقم الأصغر من بين الأجهزة فإنه يمرر الإشارة إلي الجهاز صاحب أكبر رقم.

كل جهاز يحتوي على جدول بعناوين الأجهزة التي تسبقه والأجهزة التي تليه. أما في شبكات الحلقة فإن الإشارة تنتقل من جهاز إلي آخر على مدار الحلقة.

الوسيلة الأخيرة وهي أولوية الطلب أو Demand Priority تعتبر جديدة نسبياً وتستخدم مع شبكات Ethernet السريعة من نوع 100VG-AnyLAN وهي تتوافق مع المعيار IEEE 802.12. وتعتبر هذه الوسيلة من وسائل التنافس، فالأجهزة تتنافس للوصول إلي الوسط وهناك احتمال أن يقوم أكثر من جهاز بإرسال بياناته على السلك ولكن دون حدوث تصادم .

تستخدم شبكات 100VG-AnyLAN مكررات الإشارة أو المجمعات للمساعدة في توجيه البيانات إلي الأجهزة المختلفة. وأي جهاز يريد الإرسال يقدم طلباً للمجمع ليقوم بتوجيهه إلي الجهاز المطلوب وكل طلب يكون له أولوية محددة بحيث إذا تسلم المجمع طلبين من جهازين مختلفين فإنه يقوم بخدمة الطلب صاحب الأولوية الأعلى فإذا تساوى الطلبان في الأولوية فإنه يقوم بخدمة الجهازين معا بالتبديل بينهما بشكل متوازن. وتعتبر هذه الوسيلة أكثر فاعلية من غيرها نظراً للتالي:

· نظام التشبيك المستخدم الفريد من نوعه.

· استخدامها المجمعات لتوجيه عمليات الإرسال.

وباستخدام هذه الوسيلة تستطيع الأجهزة أن إرسال واستقبال البيانات في نفس الوقت. ولتحقيق ذلك فإن كل جهاز يستخدم حزمة مكونة من أربعة أزواج من الأسلاك ليتصل مع الشبكة, وكل زوج من الأسلاك يستطيع إرسال الإشارات بتردد 25 ميجاهيرتز كما بالشكل

البروتوكولات هي مجموعة من القوانين والإجراءات التي تستخدم للإتصال، مهمتها تحديد القوانين والإجراءات التي تتحكم بالاتصال والتفاعل بين أجهزة الكمبيوتر المختلفة على الشبكة.

وهناك بعض الأمور التى تتعلق بالبروتوكولات هي:

· اختلاف الكثير منمنها في عملها ووظيفتها.

· من الممكن أن تعمل عدة بروتوكولات معاً لتنفيذ عمل ما.

· لكل بروتوكول مزاياه وعيوبه.

ويطلق على مجموعة البروتوكولات التي تعمل سوياً اسم Protocol Stack أو Protocol Suite.

ويمكن تخيل هذه المجموعة من البروتوكولات كبناء مكون من عدة طوابق وفي كل طابق يوجد بروتوكول معين يقوم بوظيفة محددة ويتكامل مع غيره من البروتوكولات في الطوابق الأخرى.

العملية الكاملة لنقل البيانات على الشبكة تمر بمجموعة من الخطوات، وفي كل خطوة معينة تنفذ مهام محددة لا يمكن تنفيذها في خطوة أخرى، ولكل خطوة بروتوكول محدد أو مجموعة بروتوكولات تحدد كيفية تنفيذ المهام المتعلقة بهذه الخطوة، كما أن هذه الخطوات تكون متشابهة لكل جهاز على الشبكة، كما يجب ملاحظة أن الجهاز المرسل يقوم باتباع هذه الخطوات من الأعلى إلي الأسفل، بينما يقوم الجهاز المستقبل باتباع هذه الخطوات بشكل معكوس من الأسفل إلي الأعلى. وفي الجهاز المرسل تكون البروتوكولات مسئولة عن القيام بالمهام التالية:

· تقسيم البيانات إلي حزم.

· إضافة معلومات العنونة إلي الحزم.

· تحضير البيانات للإرسال.

بينما تقوم البروتوكولات في الجهاز المستقبل بالعمل التالي:

· التقاط حزم البيانات من وسط الإتصال.

· إدخال حزم البيانات إلي داخل الكمبيوتر عبر كارت الشبكة.

· تجميع كل حزم البيانات المرسلة وقراءة معلومات التحكم المضافة إلي هذه الحزم.

· نسخ البيانات من الحزم إلي ذاكرة مؤقتة لإعادة تجميعها.

· تمرير البيانات المعاد تجميعها إلي البرامج في صورة مفهومة قابلة للاستخدام.

وحتى منتصف الثمانينات كانت الشبكات المحلية معزولة وغير قادرة على الإتصال معاً، إلي أن تقدمت التقنيات المستخدمة في الشبكات وأصبحت هذه الشبكات قادرة على الإتصال فيما بينها لتكوين شبكات أكبر. ويطلق على حركة البيانات من الشبكة المصدر إلي الشبكة الوجهة عبر عدة مسارات اسم التوجيه أو Routing.

أما البروتوكولات التي تدعم الاتصالات متعددة المسارات بين الشبكات المحلية فتسمى البروتوكولات القابلة للتوجيه Routable Protocols، ونظراً لأن هذه البروتوكولات تستخدم في ربط عدة شبكات محلية لتكوين شبكة واسعة فإن أهميتها في ازدياد مستمر. وتنقسم البروتوكولات بشكل عام إلي قسمين:

1- Connection-Oriented.

2- Connectionless.

يقوم البروتوكول Connection-Oriented بإعداد اتصال مباشر يسمى دائرة ظاهرية أو افتراضية Virtual Circuit بين الأجهزة المتصلة في الشبكة. ويحقق هذا الإتصال المباشر موثوقية عالية لتسليم البيانات, ولكنه قد يؤدي إلي بطء في عمل وأداء الشبكة. ويعتبر بروتوكول Transmission Control Protocol (TCP). مثالاً واضحاً علىها.

أما البروتوكولات Connectionless فإنها لا توفر اتصالاً مباشراً مع الكمبيوتر المستقبل قبل إرسال البيانات، مما يعني أن البيانات تنتقل بسرعة أكبر مما يحسن من أداء الشبكة، ولكن هذه الطريقة ليست تامة الموثوقية نظراً لأنه لا سبيل لمعرفة فيما إذا حدثت أخطاء أثناء الإرسال أم لم تحدث. ويعتبر بروتوكول Internet Protocol (IP) مثالاً واضحاً على هذا النوع من البروتوكولات.

ويجب تنظيم عمل البروتوكولات المختلفة حتى لا يحدث أي تعارض أو نقص في عملها. ويطلق على تنظيم المهام بين البروتوكولات المختلفة اسم layering.

وكما ذكرنا سابقاً, فإن Protocol Stack هي مجموعة من البروتوكولات المتكاملة في عملها معاً، وكل طبقة في هذه المجموعة تحتوي على بروتوكول مختلف يقوم بوظيفة مختلفة. تحدد الطبقات السفلى من Protocol Stack الكيفية التي تسمح لمصنعي الشبكات بإعداد أجهزتهم للإتصال مع أجهزة مصنعين آخرين ويطلق على بروتوكولات الطبقات السفلى من المجموعة اسم البروتوكولات منخفضة المستوى Low-Level Protocols.

بينما تحدد الطبقات العليا من Protocol Stack الطريقة التي تتفاهم فيها برامج الإتصال، ويطلق على بروتوكولات الطبقات العليا اسم البروتوكولات مرتفعة المستوى High-Level Protocols. وكلما ارتفعنا في طبقات Protocol Stack كلما زاد تعقيد البروتوكولات في هذه الطبقات. ويطلق مصطلح Binding على الطريقة التي يتم بها ربط البروتوكولات وترتيبها معاً لتكوين Protocol Stack.

ويحدد ترتيب ربط البروتوكولات معاً الترتيب الذي يسلكه نظام التشغيل في تنفيذه لبروتوكولات الشبكة. فإذا كانت هناك مجموعة من البروتوكولات مرتبطة معاً لتعمل مع كارت الشبكة، فإن هذا الارتباط يحدد الترتيب في تشغيل هذه البروتوكولات لتحقيق اتصال ناجح. فلو افترضنا أن بروتوكول TCP/IP مرتبط مع مجموعة من البروتوكولات الأخرى بحيث يكون هو البروتوكول الأول الذي يتم تشغيله، فإذا فشل تشغيله يتم الانتقال تلقائياً إلي البروتوكول الذي يليه في المجموعة المرتبطة معاً.

وتسمح عملية ربط البروتوكولات معاً بمقدار كبير من المرونة في إعداد الشبكة، كما يمكن إعداد عملية الربط لتتناسب مع احتياجات المستخدم، ومن الممكن إعادة تنظيم عملية الربط لتتناسب مع مكونات أو بروتوكولات جديدة.

لنلق نظرة على شبكة محلية تستخدم أجهزتها بروتوكولي نقل هما TCP/IP و NetBEUI أو NetBIOS Extended User Interface، كل من هذه البروتوكولات له خصائص قوة، فبروتوكول TCP/IP فعال في نقل المعلومات عبر شبكة الإنترنت، أما بروتوكول NetBEUI فتأثيره فعال أكثر في نقل البيانات عبر الشبكة المحلية، ففي مثل هذه الشبكة إذا أراد المستخدمون الإتصال عبر الشبكة المحلية فبإمكانهم جعل البروتوكول NetBEUI هو البروتوكول الافتراضي، وإذا أرادوا الإتصال بشبكة الإنترنت فإنهم يستخدمون بروتوكول TCP/IP.

يطلق على البروتوكولات التي تستخدم من قبل مصنعين ومنتجين مختلفين اسم Protocol Standards. والجهات المخولة بالاتفاق على مثل هذه البروتوكولات تتضمن:

· The International Standards Organization (ISO).

· The Institute of Electrical and Electronic Engineers (IEEE).

· International Telecommunications Union (ITU).

كما تنقسم البروتوكولات حسب وظيفتها إلي ثلاثة أقسام:

· بروتوكولات تطبيقات Application Protocols.

· بروتوكولات نقل Transport Protocols.

· بروتوكولات شبكة Network Protocols.

تعمل بروتوكولات التطبيقات في الطبقات العليا من Protocol Stack وتتلخص مهمتها في تبادل البيانات وتحقيق التفاعل بين التطبيقات ومن أمثلتها:

· Server Message Block (SMB).

· Novell's NetWare Core Protocols (NCPs).

· File Transfer Access and Management Protocol (FTAMP).

ومن بروتوكولات التطبيقات الخاصة بالإنترنت :

· File Transfer Protocol (FTP).

· Telnet.

أما بروتوكولات النقل فتستخدم لتوفير جلسات الإتصال بين أجهزة الكمبيوتر على الشبكة وهي مسئولة عن صيانة جودة ودقة المعلومات المنقولة بين الأجهزة، ومن أمثلتها:

· الجزء الناقل من بروتوكول Microsoft NWLink.

· الجزء الناقل من بروتوكول NetBEUI.

· Sequenced Packet Exchange (SPX).

· Transmission Control Protocol (TCP).

بينما تقدم بروتوكولات الشبكة خدمات ربط Link Services وتتلخص مهامها فيما يلي:

1- عنونة وتوجيه المعلومات.

2- البحث عن أخطاء في عملية الإرسال.

3- التعامل مع طلبات إعادة الإرسال.

4- تحديد قوانين الإتصال في بيئات محددة من الشبكات مثل Ethernet و Token Ring.

من الأمثلة على هذه البروتوكولات ما يلي:

· Internet Protocol (IP).

· Internetwork Packet Exchange (IPX).

خصائص البروتوكولات الشائعة

بروتوكول التحكم بالإرسال : بروتوكول الإنترنت أو Transmission Control Protocol/Internet Protocol (TCP/IP) وهو عبارة عن باقة من البروتوكولات التي تسمح للشبكات والأنواع المختلفة من الأجهزة بالاتصال فيما بينها. ويوفر بروتوكول TCP/IP خصائص تشبيك وتوجيه ووصول لشبكة الإنترنت والإستفادة من مواردها.

وقد طور بروتوكول TCP/IP أساساً في عام 1969 من قبل وكالة مشاريع البحوث المطورة للدفاع الأمريكي US Defense Advanced Research Projects Agency (DARPA). وقد استخدم هذا البروتوكول في البداية لبناء شبكة مشاريع البحوث المطورة للدفاع الأمريكي Advanced Research Projects Agency Network (ARPANET)، وهي عبارة عن شبكة كانت تربط بين أربع جامعات أمريكية تجري بحوثاً في مجال الدفاع.

ومنذ ذلك الحين أصبح بروتوكول TCP/IP هو البروتوكول القياسي المستخدم لضمان التوافق بين الأنواع المختلفة من الأجهزة.

وتتكون باقة بروتوكولات TCP/IP من مجموعة من البروتوكولات، ولكن تعتبر بروتوكولات TCPوIP هي البروتوكولات المحورية في هذه الباقة كما بالشكل

ويعتبر بروتوكول TCP مخصصاً للنقل Transport Protocol وهو يوفر اتصالاً موجهاًConnection- Oriented ويدعم الإتصال مزدوج الاتجاهFull Duplex ويوفر تحكماً بتدفق البيانات. بينماIP هو عبارة عن بروتوكول شبكة Network Protocol وهو يوفر تسليم للبيانات دون اتصال مسبق Connectionless.

وتسلك حزم البيانات مسارات مختلفة بين الكمبيوتر المرسل والمستقبل في شبكة الإنترنت وعند وصول الحزم إلي وجهتها فإن بروتوكول IP هو المسئول عن إعادة ترتيب وتجميع الحزم للحصول على البيانات الأصلية.

وعلى نفس الطبقة مع بروتوكول IP في باقة بروتوكولات TCP/IP كما في الشكل السابق, نجد أن هناك بروتوكولاً مكملاً لعمل البروتوكول IP وهو البروتوكول Message Protocol (ICMP) Internet Control، ويوفر بروتوكول IPخدمة عديمة الإتصال Connectionless، فإذا حدثت أي مشاكل في الإرسال فلا توجد طريقة لبروتوكول IP للتعرف على هذه المشاكل أوحلها، وهنا يأتي دور بروتوكول I CMPليكون مكملاً في عمله لبروتوكول IP، حيث أنه بروتوكول قياسي يؤمن خدمة التراسل لبروتوكول IP.

فإذا افترضنا أن حزمة بروتوكول IP قد تم عنونتها بشكل خاطئ وأرسلت لوجهة خاطئة، فإن دور بروتوكول ICMP يتمثل فى إصدار تقرير عن المشكلة وتوجيهها للبرنامج الشبكي لحلها، لذا نجد أن عمل بروتوكول ICMP يزيد من موثوقية عمل بروتوكول IPفي إرسال البيانات.

ويعتبر بروتوكول TCPبطيئاً في عمله، ولهذا كان لابد من توفير بروتوكول آخر أسرع، ويكون عمله مكملاً له في نفس طبقة بروتوكول TCPفي حزمة TCP/IP، وكما في الشكل السابق, نجد بروتوكولاً آخر هو بروتوكول User Datagram Protocol (UDP) الذى يوفر خدمة سريعة عديمة الإتصال Connectionless لتنفيذ نفس وظائف بروتوكول TCP.

وتتضمن الطبقات العليا من باقة بروتوكولات TCP/IP، البروتوكولات التالية:

· SMTP.

· FTP.

· SNMP.

· Telnet.

ويعتبر بروتوكول Simple Mail Transfer Protocol (SMTP) هو البروتوكول المسئول عن إرسال البريد الإلكتروني حيث يستخدم بروتوكولي TCP وIP لتبادل الرسائل.

بينما بروتوكول File Transfer Protocol (FTP) هو المسئول عن نسخ الملفات بين جهاز وآخر على الشبكة وهو يسمح بالأمور التالية:

· الدخول إلي جهاز آخر عن بعد.

· التنقل بين المجلدات.

· تنفيذ وتشغيل الأوامر.

· معالجة الملفات.

أما بروتوكول Simple Network Management Protocol (SNMP) - والذي طور من قبل Internet Engineering Task Force (IETF) - فهو مخصص لإدارة البيانات على الشبكة ويقوم بجمع معلومات الإدارة من كل جهاز متصل بالشبكة وهو أيضاً الذي يستقبل التقارير عن حدوث مشاكل أو أخطاء على الشبكة، وهذا البروتوكول يستطيع التعامل مع عدة بروتوكولات منها :

· IP.

· IPX.

· AppleTalk.

· حزمة بروتوكولات OSI.

· DECnet.

تعتبر وظائف بروتوكول Telnet مشابهة لوظائف FTP حيث يسمح بالدخول إلي جهاز آخر عن بعد وتشغيل التطبيقات عليه. ومن أهم مميزات حزمة بروتوكولات TCP/IP الموثوقية والانتشار, كما أنه يوفر :

· الوصول إلي شبكة الإنترنت.

· دعم توجيه حزم البيانات Routing.

· توفير القابلية للإتصال لأنظمة التشغيل والأجهزة المختلفة.

· الدعم والتفاهم مع غيره من البروتوكولات.

أما العيوب الأساسية لحزمة TCP/IP فتتمثل فى الأمرين التاليين:

· حجم الحزمة الكبير وتعقيدها.

· سرعته المتواضعة.

بروتوكول Network Basic Input/Output System (NetBIOS) : يعتبر high-level Application Program Interface (API) وقد صمم ليسمح للمبرمجين بإنشاء تطبيقات وبرامج شبكية مثل Windows 95 وما صدر بعدها. وهو ليس بروتوكولاً بالمعنى المفهوم ولكنه أقرب ليكون واجهة للشبكة المحلية LAN Interface وهو يستخدم لتزويد تطبيقات الشبكة بمجموعة من الأوامر تشمل :

· جلسات إتصال.

· واستقبال البيانات.

· تسمية مكونات الشبكة.

وقد أصبح NetBIOS مقياساً تستخدمه كثير من الشركات تنتج تطبيقات متوافقة مع NetBIOS مثل MicrosoftوNovell وIBM ، والعيب الأساسي لهذا المقياس هو عدم دعمه لتوجيه الحزم بين الشبكات Routing. ويطلق على معيار Microsoft المتوافق مع NetBIOS اسم NetBIOS Extended User) Interface (NetBEUI وهو عبارة عن بروتوكول نقل صغير ولذلك فهو سريع وفعال ويتيح التحكم بتدفق البيانات وفحصها بحثاً عن الأخطاء، وهو متوافق مع كل بروتوكولات وتطبيقات التشبيك من Microsoft. أما العيب الأساسي لهذا البروتوكول فهو عدم دعمه لتوجيه حزم البيانات Routing ويقصد بالتوجيه:

· تحديد المسار الأفضل لعبور حزم البيانات عبر الشبكة.

· توجيه الحزم عبر هذا المسار إلي وجهتها.

ونظراً لعدم دعم التوجيه، فإن بروتوكول NetBEUI يقوم ببث الرسائل ونشرها عبر الشبكة إلي كل الأجهزة بدلاً من توجيهها إلي جهاز محدد، ولهذا فأن هذا البروتوكول مناسب أكثر للشبكات الصغيرة (20 إلي 200 جهاز). ومن عيوبه الأخرى أنه متوافق مع شبكات Microsoft فقط.

بروتوكول Internetwork Packet Exchange / Packet Sequenced Exchange (IPX/SPX)

وهو عبارة عن حزمة من البروتوكولات المستخدمة في شبكات Novell طورتها شركة Xerox Corporation. ، حيث تتكون من مجموعة من البروتوكولات ولكن البروتوكولين المحوريين فيها هما IPX وSPX.

أما بروتوكول IPX فهو عبارة عن بروتوكول شبكة ومعظم خدمات NetWare قائمة عليه، وهو يقدم خدمة سريعة وعديمة الإتصال Connectionless ويدعم خاصية التوجيه. بينما بروتوكول SPX عبارة عن بروتوكول نقل محدد وجهة الإتصال Connection-Oriented ويتيح التحكم بتدفق البيانات والقدرة على اكتشاف الأخطاء وتصحيحها.

وتتلخص مميزات حزمة IPX/SPXفي التالي:

· حزمة بروتوكولات سريعة.

· دعم للتوجيه والتحكم بالأخطاء.

· سهولة الإدارة.

أما عن عيوبه فتتمثل فى:

· انتشاره عبر شبكات NetWare فقط.

· لا يوفر اتصالاً بشبكة الإنترنت.

أما بروتوكول NWLink فقد صممته Microsoft ليتوافق مع IPX/SPX وهو عبارة عن بروتوكول نقل صغير وسريع ويدعم خاصية التوجيه وميزته الرئيسية أنه من الممكن استخدامه في البيئات التي تحتوي على شبكات كل من Microsoft و Novell، ولكن يجب ملاحظة أن NWLink بمفرده لا يستطيع أن يسمح لجهاز يشغل نظام Windows بالوصول إلي الملفات أو الطابعات من خلال مزود NetWare أو العكس، لذا فأنت بحاجة إلي Redirector بالإضافة إلي NWLink.

ويمكن تعريف Redirector بأنه جزء من برنامج شبكة مهمته استقبال طلبات Input/Output من الملفات ثم إعادة توجيهها إلي خدمة شبكية على كمبيوتر آخر بنظام آخر، ومن الأمثلة عليه :

· Microsoft Client Service for NetWare (CSNW).

· Novell NetWare Client for NT

وقد بدأت شركة Apple بتطوير مجموعة من بروتوكولات الإتصال في أوائل 1980 بهدف تحقيق اتصال بين أجهزة Mac الشخصية وأجهزة من مصنعين آخرين عبر شبكة، ويطلق على حزمة بروتوكولات Apple اسم AppleTalk وهي تتضمن البروتوكولات التالية:

· AppleTalk Filing Protocol (AFP) وهو المسئول عن الوصول إلي الملفات عن بعد.

· AppleTalk Transaction Protocol (ATP) وهو المسئول عن إعطاء تأكيد لوصول البيانات إلي جهتها المقصودة.

· Name Binding Protocol (NBP) وهو بروتوكول نقل واتصال.

· AppleTalk Session Protocol (ASP) وهو يعمل كزبون لبروتوكول ATP.

· Datagram Delivery Protocol (DDP) وهو المسئول عن نقل البيانات.

أما حزمة بروتوكولات Digital Equipment Corporation Net (DECnet) فقد طورت في السبعينيات لتكون متوافقة مع شبكات شركة Digital وهي تدعم الشبكات التالية:

· شبكات Ethernet.

· شبكات MANs Fiber Distributed Data Interface Metropolitan Area Networks (FDDI.

· شبكات WAN العامة والخاصة.

وتدعم DECnet بالإضافة إلي بروتوكولاتها كلا من بروتوكولات TCP/IP وOSI، وتدعم أيضاً خاصية التوجيه. ومن البروتوكولات الشائعة الأخرى نذكر:

1- بروتوكول IBM المسئول عن النقل والمسمى Advanced Program-to-Program Communication ( (APPC).

2- بروتوكول Xerox Network System (XNS) المخصص لشبكات Ethernet المحلية لشركة Xerox.

3- بروتوكولServer Message Block (SMB) وهو من تطوير شركات Microsoft وIntel وIBM ويعرف سلسلة من الأوامر تستخدم لتمرير المعلومات بين أجهزة الشبكة.

4- بروتوكولData Link Control (DLC) ويستخدم في الحالتين التاليتين:

· الوصول لـ IBM Mainframe.

· الطباعة باستخدام طابعة Hewlett-Packard (HP) موصلة مباشرة إلي الشبكة.

مبادئ وأساليب الوصول لوسائط الإرسال

وسيلة الوصول Access Method، هي مجموعة من القواعد أو القوانين التي تحدد الطريقة التي يتبعها جهاز الكمبيوتر ليضع البيانات على وسط الإرسال. ووظيفتها تنسيق الدخول أو الوصول إلي وسط الإرسال، والتأكد من أن كل الأجهزة على الشبكة تستطيع إرسال واستقبال البيانات بنجاح. وفي كثير من الشبكات تتشارك الأجهزة بسلك شبكة وحيد، ولهذا إذا حاول جهازان أن يضعا بياناتهما على السلك في وقت واحد تصادم يؤدي إلي إعطاب البيانات المرسلة من كلا الجهازين. ولكي يتم إرسال البيانات على الشبكة بنجاح لابد أن يتوفر للبيانات ما يلي:

· الوصول إلي السلك بدون التداخل مع بيانات أخرى.

· أن يتم تسليمها إلي الجهاز المستقبل دون أن تفسد نتيجة لأي اصطدام.

· أن تستخدم أجهزة الكمبيوتر على الشبكة نفس وسيلة الوصول.

وهناك نوعان من وسائل الوصول:

· وسائل التنافس Contention Methods.

· وسائل التحكم Control Methods.

في النوع الأول يجب على الأجهزة على الشبكة أن تتنافس للوصول إلي وسط الإرسال ولكل جهاز حقوق متساوية في المحاولة لإرسال بياناته، وأول جهاز يستطيع أن يضع بياناته على السلك يكون له الحق فى التحكم به.

أما في النوع الثاني كما في شبكات Token Ring فإن أي جهاز لا يستطيع إرسال بياناته إلا إذا كان لديه تصريح بذلك، وعملية الإرسال تتم وفقا لتسلسل أو تتابع محدد للأجهزة على الشبكة. وهناك وسائل وصول مختلفة أهمها :

· Multiple Access/Collision Detection Carrier-Sense (CSMA/CD) أو تحسس الناقل متعدد الوصول مع اكتشاف التصادم .

Multiple Access/Collision Avoidance Carrier-Sense (CSMA/CA) أو تحسس الناقل متعدد الوصول مع تجنب التصادم.

· Token Passing.

· أولوية الطلب Demand Priority.

ويقصد بالمصطلح CSMA أو تحسس الناقل متعدد الوصول أن الأجهزة التى على الشبكة لديها حقوق متساوية لإرسال البيانات على وسط الإرسال لهذا هي متعددة الوصول، كما أن هذه الأجهزة تستطيع تحسس السلك لتعرف فيما إذا كان هناك أي إشارات تمر على السلك. وتنقسم CSMA إلي قسمين :

· CSMA/CD.

· CSMA/CA.

كلا النوعين السابقين ينتميان إلي النوع التنافسي من وسائل الوصول Contention Methods. وإذا أراد الكمبيوتر أن يرسل بياناته باستخدام الوسيلة CSMA/CD فإن عليه أولاً أن يتسمع إلي وسط الإرسال ليتأكد من خلوه من الإشارات، فإن وجد أي إشارات فإنه يدخل في نمط الانتظار Defer Mode. وفي أول فرصة يتحسس فيها الجهاز أن السلك فارغ من أي إشارة فإنه يقوم بإرسال بياناته.

إن فرصة حدوث اصطدام للبيانات واردة باستخدام هذه الطريقة لأن هناك إحتمالاً فى أى لحظة ما أن يقوم جهازان بتحسس السلك ليجداه فارغاً من أي إشارات فيقومان بإرسال بياناتهما معاً في وقت واحد مما يسبب التصادم. وعند اكتشاف التصادم يتوقف الجهازان عن إرسال البيانات ويرسلان بدلاً من ذلك إشارة Jam Signal إلي باقي الأجهزة لإعلامها بحدوث التصادم وتنبيهها إلي عدم نسخ البيانات من السلك لأن هذه البيانات قد أصبحت معطوبة بسبب التصادم. الآن يجب على الجهازين أن ينتظرا فترة عشوائية لكل منهما قبل أن يعيدا محاولة الإرسال مما يقلل من احتمال حدوث تصادم جديد.

ونظراً للتضعيف الذي يصيب الإشارات المرسلة إلي مسافة بعيدة فإن آلية اكتشاف الأخطاء في CSMA/CD تعمل في حدود مسافة لا تزيد عن 2.5 كيلومتر.

وتعتبر CSMA/CD وسيلة سريعة للوصول ولكن مع زيادة حجم الشبكة تصبح هذه الوسيلة غير فعالة لأن الشبكات الأكبر تكون عرضة أكثر لحصول تصادم بين البيانات وذلك كله راجع للأمور التالية:

· عدداً أكبر من المستخدمين يحاولون الوصول إلي وسط الإرسال.

· بيانات أكثر يتم توليدها وتبادلها على الشبكة.

لذا فإن وسيلةCSMA/CD مناسبة فقط للشبكات الصغيرة.

أما الوسيلة الثانية CSMA/CA وتحاول منع حدوث التصادم وذلك بأن كل كمبيوتر يرسل إشارة تشير إلي نيته بإرسال بيانات قبل أن يقوم فعلياً بإرسال بياناته، وهو يقوم بذلك بإرسال إشارة حجز Reservation Burst للبيانات قبل الإرسال، تبين لباقي الأجهزة أن هناك إرسالاً للبيانات على وشك الحدوث لكى لا يقوم جهاز آخر بإرسال بياناته في نفس الوقت. وهذا الأمر يقلل من احتمال حدوث تصادم ولكنه لا يمنعه بشكل كامل لأن هناك احتمالاً أن يقوم جهازان بإرسال إشارة الحجز في نفس الوقت مما يؤدي من جديد لحصول تصادم بين الإشارتين ويكون على الجهازين محاولة الإرسال من جديد فيما بعد.

ونظراً لأن كل جهاز يحتاج إلي إرسال إشارة قبل الإرسال الفعلي للبيانات فإن هذه الوسيلة تعتبر بطيئة ولهذا فإنها أقل استخداماً من غيرها من الوسائل. أما في وسيلة Token Passing فإن كل جهاز يرسل مرة واحدة ثم ينتظر دوره من جديد في تسلسل معين بحيث تتمكن جميع الأجهزة من إرسال بياناتها دون أي احتمال لحدوث تصادم، وهذه الوسيلة تنتمي إلي وسائل التحكم. ويمكن استخدام وسيلة Token Passing في كل من الشبكات ذات تصميم الناقل وتصميم الحلقة. ولاستخدام هذه الوسيلة في شبكات الناقل يخصص لكل جهاز على الشبكة رقم محدد وترتب أرقام الأجهزة بشكل تنازلي، ويتم تمرير الإشارة من الرقم الكبير إلي الأصغر منه بالترتيب أما الجهاز صاحب الرقم الأصغر من بين الأجهزة فإنه يمرر الإشارة إلي الجهاز صاحب أكبر رقم.

كل جهاز يحتوي على جدول بعناوين الأجهزة التي تسبقه والأجهزة التي تليه. أما في شبكات الحلقة فإن الإشارة تنتقل من جهاز إلي آخر على مدار الحلقة.

الوسيلة الأخيرة وهي أولوية الطلب أو Demand Priority تعتبر جديدة نسبياً وتستخدم مع شبكات Ethernet السريعة من نوع 100VG-AnyLAN وهي تتوافق مع المعيار IEEE 802.12. وتعتبر هذه الوسيلة من وسائل التنافس، فالأجهزة تتنافس للوصول إلي الوسط وهناك احتمال أن يقوم أكثر من جهاز بإرسال بياناته على السلك ولكن دون حدوث تصادم .

تستخدم شبكات 100VG-AnyLAN مكررات الإشارة أو المجمعات للمساعدة في توجيه البيانات إلي الأجهزة المختلفة. وأي جهاز يريد الإرسال يقدم طلباً للمجمع ليقوم بتوجيهه إلي الجهاز المطلوب وكل طلب يكون له أولوية محددة بحيث إذا تسلم المجمع طلبين من جهازين مختلفين فإنه يقوم بخدمة الطلب صاحب الأولوية الأعلى فإذا تساوى الطلبان في الأولوية فإنه يقوم بخدمة الجهازين معا بالتبديل بينهما بشكل متوازن. وتعتبر هذه الوسيلة أكثر فاعلية من غيرها نظراً للتالي:

· نظام التشبيك المستخدم الفريد من نوعه.

· استخدامها المجمعات لتوجيه عمليات الإرسال.

وباستخدام هذه الوسيلة تستطيع الأجهزة أن إرسال واستقبال البيانات في نفس الوقت. ولتحقيق ذلك فإن كل جهاز يستخدم حزمة مكونة من أربعة أزواج من الأسلاك ليتصل مع الشبكة, وكل زوج من الأسلاك يستطيع إرسال الإشارات بتردد 25 ميجاهيرتز كما بالشكل